The Small Business Server Replacement is Clear(OS)

Christopher Smart

Wednesday, January 6th, 2010

( Trong bài trước đã giới thiệu eBox, một bộ phần mềm máy chủ tổng hợp. Bài lược dịch này giới thiệu thêm một bộ nữa. Bộ này tôi chưa thử. Các chữ nghiêng là lời người dịch - Zxc232).

Trên Internet, Linux là người chiến thắng lớn.

Các máy chủ mail và web (mail and web servers), cơ sở dữ liệu (database), cụm máy chủ tính toán (computational clusters) và siêu máy tính (supercomputers) tất cả đều là sân của phần mềm tự do. Linux cũng là vua trong lĩnh vực các thiết bị nhúng (embedded devices).

Tuy nhiên có hai lĩnh vực chính mà Linux còn chưa xâm nhập được là máy chủ và máy để bàn của doanh nghiệp nhỏ. Nhiều doanh nghiệp vừa và nhỏ đang là các quầy hàng của Microsoft vì các máy desktop chạy Windows. Để xâm nhập vào đó, Linux cần tìm được một khe hở không gây ồn ào.

Một số đám mây điện toán hiện đang là một giải pháp cho vấn đề đó ( cung cấp các ứng dụng Linux đám mây) nhưng không phải tất cả các công ty đều muốn đưa các dữ liệu nhậy cảm của họ lên Internet và phó thác cho người khác. Vì vậy thị trường các máy chủ riêng của từng công ty vẫn còn đang sôi động và màu mỡ.

Các yêu cầu.

Một trong những lý do làm bộ phần mềm Microsoft Small Business Server (SBS) hấp dẫn là vì nó bao gồm sẵn nhiều tính năng cốt lõi cần cho một công ty. Các dịch vụ như xác thực trung tâm (central authentication), thư điện tử, chia sẻ file và máy in, máy chủ web đều rất quan trọng. Và có lẽ quan trọng nhất là lịch công tác. Đó là những thứ sống còn đối với doanh nghiệp mà các giải pháp Linux thay thế còn khó đáp ứng.

Dưới đây là một số tính năng chính của SBS:

Xác thực người dùng tập trung (Active Directory)

Thư điện tử, lịch công tác và tin nhắn (Exchange)

Máy chủ web (IIS)

Tường lửa (ISA)

Hệ thống quản lý nội dung (Sharepoint)

Chống virus (Forefront)

Cơ sở dữ liệu (MS-SQL)

Truy cập máy để bàn từ xa

Mạng riêng ảo (VPN)

Không tính đến các vấn đề về văn hóa công ty và bản quyền, nếu Linux muốn cạnh tranh được với SBS tối thiểu phải có được các tính năng nói trên, làm việc trơn tru và sử dụng đơn giản.

Thay máy chủ bằng Linux là một chuyện, nhưng các máy để bàn thì không thay dễ như thế. Máy chủ Linux vì vậy phải làm việc được như một máy chủ quản lý vùng chính (Primary Domain Controller – PDC) cho một mạng các máy Windows. Các máy Windows có thể gia nhập mạng và dùng được các tính năng như roaming profiles.

Thứ hai, nếu giao diện và cách dùng khác nhau, người dùng sẽ kêu ca. Phần lớn các công ty dùng Microsoft Outlook làm phần mềm thư điện tử và lập lịch cá nhân. Vì vậy điều lý tưởng là các máy chủ Linux nên làm việc được với Outlook.

Câu trả lời là rõ ràng

Tại sao Linux vẫn chưa thâm nhập được vào thị trường đó giống như nó đã làm với các hạ tầng máy chủ cỡ lớn khác? Đó không phải vì các công cụ của các tính năng đó không có. Ngược lại, trong từng tính năng riêng biệt, Linux là vượt trội. Linux hoàn toàn có thể làm việc như Windows PDC, chia sẻ file, máy in, làm máy chủ web và máy chủ database!

Trước đây, điểm yếu nhất của Linux là chia sẻ danh bạ và lịch công tác. Nay thì có đến hàng chục phần mềm làm việc nhóm khác nhau. Lý do chính để SBS còn được dùng rộng rãi chính là tính năng lập và chia sẻ lịch, danh bạ này, và khi Linux đã làm tốt thì đó không còn là một cản trở nữa ( Riêng các tính năng đó trong bộ Zimbra mà tôi đã thử thì rất tốt)

Như vậy các công cụ cần thiết đều có và mỗi người dùng Linux có kinh nghiệm đều có thể cài một bộ phần mềm thay thế SBS. Nhưng nếu người quản trị hệ thống không có kinh nghiệm về Linux, họ sẽ yêu cầu một hệ điều hành có sẵn các tính năng nói trên với một giao diện dễ sử dụng. Nếu Linux khó dùng, họ sẽ tiếp tục dùng Windows.

ClearOS , một bản Linux tự do, nguồn mở được xây dựng nhằm mục tiêu đó. Tổ chức ClearFoundation công bố phiên bản ClearOS 5.1 đúng trước lễ Giáng sinh và hiện có để download.

Nghe thì có vẻ mới nhưng thực ra ClearOS đã có một lịch sử lâu đời. Trước đây nó có tên là ClarkConnect, một bản Linux rất phổ biến để cài đặt một máy chủ Linux nhanh chóng và thuận tiện. ClearOS xây dựng trên nền bản Linux CentOS, bản này lại dùng mã nguồn của Red Hat Enterprise Linux, một trong những bản Linux máy chủ nổi tiếng nhất hiện nay. Vì vậy, nền tảng của ClearOS là vững chắc và đáng tin cậy.

Tính năng phong phú

ClearOS tích hợp tất cả các tính năng yêu cầu thành một gói nhỏ, dễ cài đặt và sử dụng. Nó biến bất kỳ một máy tính nào thành một máy chủ tinh vi, tin cậy và mạnh cho bất kỳ một mạng nào.

Nó cung cấp những gì? Đây là danh sách:

Xác thực người dùng tập trung (LDAP)

Máy chủ quản lý vùng chính (Samba)

Các dịch vụ chia sẻ file và máy in (Samba and CUPS)

Máy chủ thư điện tử (SMTP, POP, IMAP, Webmail)

Lập và chia sẻ lịch công tác (Kolab groupware)

Máy chủ web (Apache)

Tường lửa và chống xâm nhập (iptables, Snort)

Chống malware (Clam Antivirus, Antiphishing, Antispyware)

Chống spam (Spamassassin)

Máy chủ cơ sở dữ liệu (MySQL)

Mạng riêng ảo (IPSec, OpenVPN, PPTP)

Web Proxy (Squid)

( Trong danh sách trên không có phần mềm quản lý nội dung, nhưng có thể bổ xung Joomla, Drupal, … vào. Cũng không có tổng đài VoIP Asterik như eBOX.)

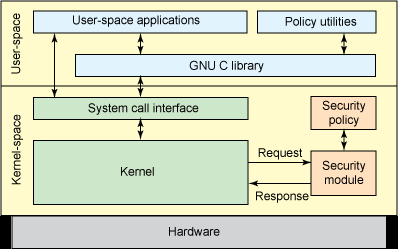

Tính phức tạp của từng thành phần được giấu đằng sau một giao diện quản trị hệ thống dạng web (web based), qua đó người dùng có thể bật, tắt từng module theo yêu cầu.

Hệ thống cũng được thiết kế mở rộng được. Các thành phần đằng sau không bị giấu đi hẳn mà cho phép người quản trị có thể thâm nhập trực tiếp, thay đổi mọi thứ theo ý muốn. Có nhiều hướng dẫn dạng how-to để thực hiện các tính năng phụ.

ClearOS hỗ trợ các module ngoài, cung cấp các tính năng bổ xung không có sẵn mặc định. Có thể thay thế phần mềm máy chủ groupware bằng một phần mềm khác hoặc thậm chí tạo hẳn một module mới.

Bộ phần mềm groupware Kolab cũng được nhưng phần kết nối với Outlook phải mua riêng, ví dụ từ Toltec hoặc KONSEC. Có sẵn phần mềm clien dạng web Horde nhiều tính năng nhưng không đẹp lắm. Người dùng Linux có thể dùng ứng dụng Kontact hoặc Thunderbird với addon Sync Kolab.

Giao diện quản trị hệ thống

Quá trình cài đặt trơn tru, hỗ trợ cả RAID cứng và mềm. Trong quá trình cài, người dùng có thể chọn các dịch vụ muốn dùng hoặc cấu hình sau qua giao diện quản trị web based.

Giao diện quản trị dạng web khá trực quan và dễ dùng. Các tính năng máy chủ được nhóm thành các nhóm như Thư mục, Mạng, Hệ thống, Gateway, trong đó các admin có thể cấu hình các thành phần. Mọi thứ từ bổ xung user đến cấu hình IPSec VPN đều qua một vài bước đơn giản. Trong 5 phút, một admin có thể có một máy chủ quản lý Windows domain đầy đủ chức năng.

Trong giao diện quản trị cũng có các loại report khác nhau về trạng thái tài nguyên hệ thống, lưu lượng mạng, thống kê mail và web và các bản log hệ thống cổ điển.

Có một số cải tiến trong giao diện, cung cấp nhiều feedback hơn. Hiện tại ClearOS còn chưa có phiên bản 64bit nhưng hy vọng rồi sẽ có.

Mặc dù vậy, ClearOS thực sự là một giải pháp thay thế nghiêm chỉnh cho SBS. Nó có mọi tính năng cần thiết, quản trị đơn giản và có đầy đủ sức mạnh của Linux và phần mềm nguồn mở.

Các phương thức hỗ trợ người dùng

Tất nhiên một trong những thành phần cơ bản của bất kỳ mạng máy tính nào là hỗ trợ thương mại (có thu phí) mà ClearFoundation cung cấp qua ClearCenter.

Trung tâm của ClearCenter là Clear Service Delivery Network, viết tắt ClearSDN. Đăng ký vào ClearSDN là miễn phí và bắt buộc để có thể cập nhật phần mềm.

ClearSDN cũng có các dịch vụ trả phí, bao gồm:

“Cập nhật các phần mềm antimalware, các module tính năng mới, hỗ trợ kỹ thuật và các ứng dụng đám mây điện toán như backup server từ xa.”

Trong khi bản thân ClearOS là phần mềm nguồn mở, cũng có vài lắt léo. Cập nhật phần mềm hệ thống thì miễn phí nhưng cập nhật các định nghĩa virus, malware lại có phí.

ClearFoundation cũng bán các máy chủ cài sẵn (hardware appliance) gọi là ClearBOX. Các máy chủ này được cài sẵn ClearOS, cấu hình sẵn, đã test và xác nhận là tương thích hoàn toàn. Người dùng có thể tải ClearOS về cài lên máy chủ riêng của mình, cũng có thể mua ClearBOX có độ tin cậy cao hơn.

ClearCenter cũng có dịch vụ hỗ trợ thương mại (trả phí) gọi là ClearCare:

“ ClearCARE là phương pháp đổi mới để người dùng được hỗ trợ kỹ thuật cho ClearOS, ClearSDN và ClearBOX.”

Cuối cùng, ClearFoundation lập một cổng điện tử cho cộng đồng người sử dụng. Đây là nơi duy nhất người dùng có thể tìm kiếm sự hỗ trợ, trao đổi với những người dùng khác qua một giao diện thân thiện.

Nhìn chung lại thì hướng xây dựng ClearOS cũng giống như eBOX: tích hợp các phần mềm nguồn mở cần thiết tạo thành một bộ phần mềm máy chủ đủ các tính năng cần thiết cho doanh nghiệp vừa và nhỏ, cài đặt đơn giản và có một giao diện đồ họa để quản trị tập trung, tự động hóa các thao tác quản trị. Cách làm này khắc phục được nhược điểm cài đặt, cấu hình phức tạp bằng tay, phải học hỏi nhiều của các phần mềm Linux máy chủ. Một người quản trị hệ thống không có kinh nghiệm về Linux cũng có thể nhanh chóng làm chủ được các bộ phần mềm kiểu này như với các bộ phần mềm máy chủ của Microsoft.